攻击面管理(Attack Surface Management)的概念已经存在三年以上了,但是在过去的一年(2021年),整个安全行业突然迅速接纳了它。一方面这表示行业对实战型攻防技术的认知有了快速提升,另一方面表示攻击面管理(ASM)技术理念是符合场景化刚需的。

一.什么是攻击面管理

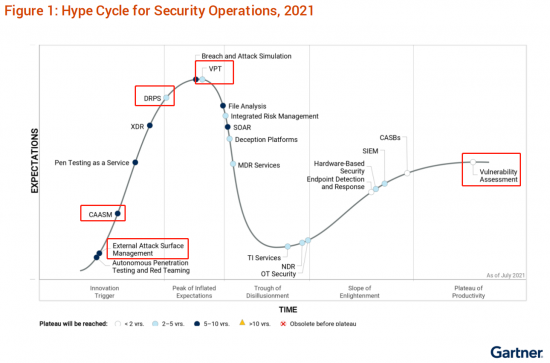

首先从理论层面对攻击面管理进行说明。Gartner在《Hype Cycle for Security Operations, 2021》中共有5个相关技术点:外部攻击面管理(EASM)、网络资产攻击面管理(CAASM)、数字风险保护服务(DRPS)、漏洞评估(VA)、弱点/漏洞优先级技术(VPT)。

这是一个神奇的事情,为什么攻击面管理会涉及到这么多技术领域?我们以Gartner推荐厂商Cyberint和RiskIQ为例,他们都强调了一件重要的事:获得攻击者的视角。现代化网络攻击的最大特点之一就是基于大量数据的立体化攻击。

对于功能堆叠的刚性防御体系来说,立体化攻击就如同降维打击的存在。所以需要获得攻击者的视角,进行动态的主动防御。

这就是攻击面管理诞生的初衷。

继《2021安全运营技术成熟度曲线》之后,Gartner又在《新兴技术:外部攻击面管理关键洞察》中进行了一系列详细的描述:

1、资产的识别及清点:识别未知的(影子)数字资产(如网站、IP、域名、SSL证书和云服务),并实时维护资产列表;

2、漏洞修复及暴露面管控:将错误配置、开放端口和未修复漏洞根据紧急程度、严重性来进行风险等级分析以确定优先级;

3、云安全与治理:识别组织的公共资产,跨云供应商,以改善云安全和治理,EASM可以提供全面的云资产清单,补充现有的云安全工具;

4、数据泄漏检测:监测数据泄漏情况,如凭证泄漏或敏感数据;

5、子公司风险评估:进行公司数字资产可视化能力建设,以便更全面地了解和评估风险;

6、供应链/第三方风险评估:评估组织的供应链和第三方有关的脆弱性及可见性,以支持评估组织的暴露风险;

7、并购(M&A)风险评估:了解待并购公司数字资产和相关风险。

网络资产攻击面管理(CAASM)则倾向于以智能化的手段更高效的识别组织内部的资产和漏洞:CAASM是一种新兴的技术,专注于使安全团队能够解决持久的资产可见性和漏洞的挑战。它使组织能够通过API与现有工具的集成、对合并后的数据进行查询、识别安全控制中的漏洞和差距的范围,以及修复问题,来查看所有资产(包括内部和外部)的风险。(以上是Gartner的定义,从笔者的角度来看,这更像是一个更强大的、进行智能化拓展后的漏洞管理系统,也许未来漏洞管理系统的功能模型就将是CAASM。)

需要特别指出的地方是,Gartner认为“攻击面管理能力可跨越到其他现有的安全领域,主要是数字风险保护服务(DRPS)”。甚至在2021年10月25日其发布的《Competitive Landscape: Digital Risk Protection Services》中预言:

到2023年底,超过50%的DRPS供应商将增加EASM功能,作为其数字足迹功能的自然扩展。

由于国内某些概念的误导,DRPS的技术纲要并没有正确的被传达,为了更有效的说明ASM应该包含的技术点,我们有必要对它进行技术点说明。

Gartner:通过提供技术与服务,保护组织的关键数字资产和数据免受外部威胁。这些解决方案提供了对开放(表面)网络、社交媒体、暗网和深网的可视性,以识别关键资产的潜在威胁,并提供有关威胁参与者、其进行恶意活动的策略和流程的背景信息。

识别暴露的有风险的数字资产,具体包含:

1、组织的数字足迹(云存储服务、打开的端口和未修补过的漏洞等);

2、品牌保护(域名抢注和冒充高管等);

3、组织的账户接管风险(电子凭证、组织的账户信息被盗等);

4、诈骗活动(网络钓鱼检测、信用卡泄露、客户资料泄露等);

5、泄露数据(具有知识产权的数据、资料、代码等)。

至此,我们看到,ASM(攻击面管理)包含EASM(外部攻击面管理)和CAASM(网络资产攻击面管理),EASM与DRPS(数字风险保护服务)有拓展和重叠之处,它们都需要VA(漏洞评估)和VPT(弱点/漏洞优先级技术)的功能和技术支持。

二.攻击面管理产品的实现

以上虽然对攻击面管理进行了理论构架和其构成要素分析,但作为产品实现仍然过于抽象。接下来我们以产品设计的角度来分析它应该具备的功能模型。

首先需要明确的是,一个完整的攻击面管理产品,其产品形态应该是:

云端数据+私有化部署。

下面说明它的详细功能。

攻击面管理产品应具备以下功能:

ASM功能组

1、网络空间测绘(CAM)

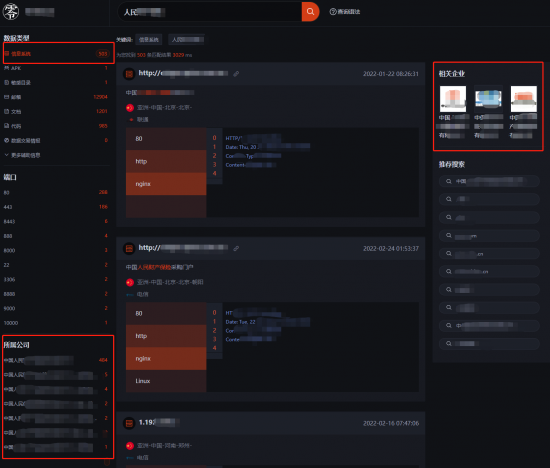

网络空间测绘技术诞生已有10年历史,技术成熟,这里不再进行详细说明,需要说明的是,它必须从全互联网角度进行测绘,以保证不会遗漏组织的外部IT资产和影子资产。

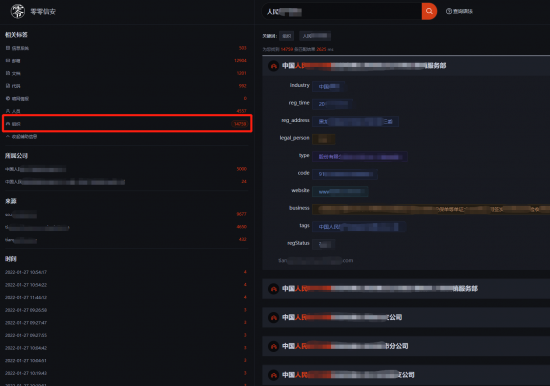

2、组织架构和关联组织的识别

为了保证组织对应IT资产的全面和准确(尤其是对于影子资产),以及为子公司和有关联(M&A)的企业进行评估,必须优先进行组织架构的识别和映射。

3、数字足迹的映射

这个概念很好理解,就是要将相关组织、子公司、关联组织等与IT资产进行映射。但是从实践的角度出发,传统的网络空间测绘的引擎设计逻辑需要进行调整,以目前先进行盲测再使用关键字识别、icon识别和标签等方法,很难做到全面和准确的映射。

4、供应链的识别和风险暴露面

供应链攻击在最近一年对全球造成了很大影响,需要对组织使用的产品、第三方组件,供应商进行尽可能的探测、识别和风险暴露面的发现。

TI功能组

这里提到的威胁情报,并非狭义上定义的“僵木蠕威胁情报”,而是更广义的,会对业务和数据造成直接影响的情报源的探测和主动情报收集。随着《数据安全法》和《个人信息保护法》的颁布和执行,该部分既涉及到组织自身的业务影响,也涉及到合法合规问题,所以本章仅列出内容,在下述章节详细讨论。这里特别说明的是,该部分必须包含“对暗网的可视性”。

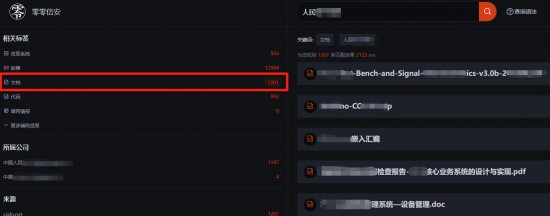

1、业务数据和数字资产泄露情报

2、隐私数据泄露和内部人员数据泄露情报

VPT功能组

关于VPT,笔者在之前《漏洞优先级技术(VPT)导论》中进行了发展和原理性说明,这里仅从产品功能上进行描述。其至少应该包含4个主要功能和一些辅助功能,具体是:

1、全面、快速的资产发现能力

2、多类型扫描器调度和多维度漏洞评估

3、漏洞情报和智能优先级排序

4、漏洞全生命周期管理流程和自动编排

基于以上功能说明,对攻击面管理产品的定位和功能模型就很清晰了,其可以描述为:

攻击面管理系统(产品):

将组织与其不断发展的外部和内部IT系统及数字足迹进行映射、与漏洞情报数据进行关联,并持续发现业务数据和代码泄露、组织和人员信息的泄露、以及对供应链的攻击面进行检测,通过对全球开放网络和非公开网络的情报源、组织自身业务上下文等进行大量数据采集和弱点优先级分析,为组织输出攻击面情报,以提供给组织更高级别的主动防御。

三.业务数据泄露与数字资产泄露

该部分将阐述组织业务数据泄露、内部文件或与组织相关的文档和文案在外部暴露、组织相关的业务系统和软件的代码和配置泄露等情况下,对组织带来的风险、以及应该如何发现和如何进行智能优先级排序建议。

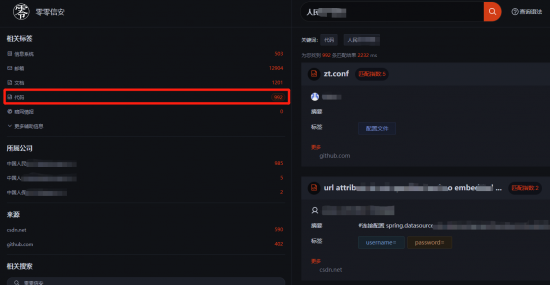

1.风险

组织的业务数据、内部文件、项目信息、财务数据、核心图纸、软件代码、业务系统配置等等,有可能因为内部人员的工作习惯(例如将文件上传到某些互联网服务器或者网盘上),也有可能因为开发人员的误操作(例如Github权限设置不当),或者被恶意窃取(例如黑客通过技术手段获得、或者某些未授权人员通过其他违规手段获得)等,传播在互联网或者暗网上。这可能导致组织内部机密外泄,或者导致黑客利用获取的代码和配置文件获知业务系统漏洞等等。

其带来的风险通常是直接且隐蔽的。

以往,由于网络攻击导致的,从泄露到组织发现的间隔时间,平均在87天,而由于人员误操作导致的时间间隔,平均在207天。在此期间,组织相关的泄露数据都面临着极高的被他人利用的风险,越早发现,风险暴露窗口越短,风险才会大幅度降低。

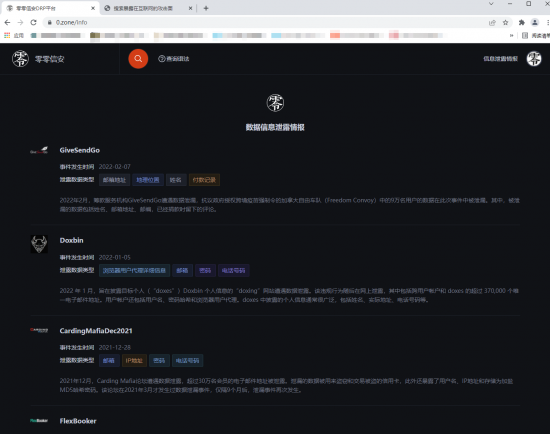

2.发现

进行业务数据泄露和数字资产泄露情报的获取,应该遵循3个方法:

2.1 数据必须进行组织的映射,并且由组织向关键信息进行辐射。

具体来说,应该由组织名称拓展到子组织和相关组织,然后对各级组织相关业务、系统、数据、产品、项目等进行智能关键信息获取;

2.2 尽可能覆盖全面的公开威胁源。

数据泄露的重要泄露源就是公开网络上的威胁源,其可能包含来自天眼查、企查查、Gitlib、Github、CSDN、百度网盘、百度文库、微博等等,对各个威胁源、社交媒体、云存储的覆盖面越广,查找到的数据越多,才能越全面的发现风险;

2.3 具备非公开网络的可视性。

非公开网络主要是深网和暗网,数据泄露的重要传播源是暗网交易市场,其特点是数量庞大、活跃度差异大、获取方式隐秘、交易完全匿名等,对其进行实时更新与监控的难度较大,但极其重要。

3.优先级排序

对于越大的组织,进行越全面的监控,其数据量越庞大,一个具备一定规模的组织获取到的公共网络数据可能达到数万条以上。以往通过人工逐一筛查其风险性,效率极低且有可能遗漏本就不多的关键信息。所以对大量数据进行智能化的优先级排序就显得尤为重要。通过合理的算法和规则不断优化数据风险等级的赋值,以及抽取关键信息,以供安全运维人员和安全专家进行高效研判,才能取得有效的成果和价值。

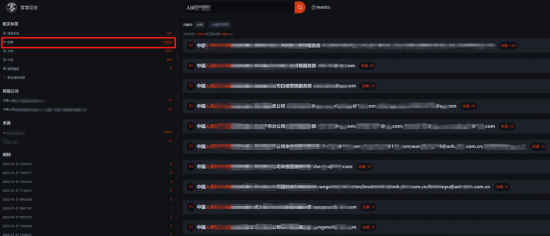

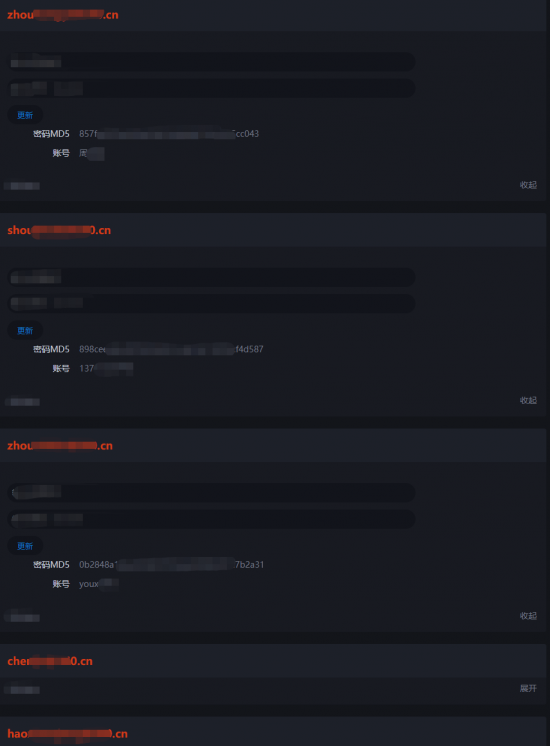

四.隐私数据泄露与组织员工数据泄露

无论是组织存储的业务数据中的个人隐私数据,还是组织员工(尤其是组织的VIP人物)的个人隐私数据泄露,都是非常严重的事情。它不仅会对组织带来业务上的风险,还会引来品牌和名誉的损失,更重要的是这可能会触犯《网络安全法》、《数据安全法》和《个人信息保护法》。

与组织的业务数据等泄露不同,个人隐私数据有3个很重要的特点:

1.利用难度低、命中率高、其风险极高。

个人隐私数据一旦泄露,尤其是手机号、邮箱、密码、卡号等信息的泄露,极易成为黑客利用的首选手段,可能会导致钓鱼或其他社会工程学攻击;

2.直接损失大、间接损失影响深远。

如果组织员工的个人隐私数据,尤其是组织VIP的个人隐私数据泄露,攻击者很有可能直接通过登陆其邮箱、CRM系统、OA系统、业务系统、钉钉、VPN等,获取组织敏感信息甚至核心数据(在不进行其他技术攻击和渗透的情况下即可完成)。攻击者还可以进行其他扩展性攻击,比如对个人账单、银行流水、消费记录、住宿记录等进行查询和其他处置,它的影响是极其深远的;

3.告警和处置难度高。

相对于其获取难度而言,其告警难度极高。在暗网中,流传着大量个人隐私数据(其聚合数据也被称为“社工库”),对于专业的攻击者来说获得它们的难度和成本并不高。但是对于防御者来说,受制于法律法规的限制、因引起当事人不悦而导致无法授权、以及避免数据被恶意使用等情况的考虑,具备此能力的情报厂商很难将此类情报完整的提供给相关组织。而相关组织的安全管理员无论是否获得了完整的情报信息,在设法通知隐私数据被泄露的本人进行处置时,往往沟通过程会受到诸多质疑、不悦、无视、挑战等态度,导致其比系统漏洞的处置难度更高。

隐私数据泄露面临的是利用简单、命中率高、损失大、影响深远,风险极大,却难以告警和处置的局面。

情报触达率低、使用率低,并不代表它们不存在。事实上,大量个人信息和隐私数据正在暗网中长期流传。根据Identity Theft Resource Center (ITRC) 2021提供的数据,仅在2021年泄露的隐私数据,影响人员已高达18亿以上,造成的直接损失在265-270亿美元以上,而它们从泄露到发现的平均时间长达112天。对此,GDPR在2021年Q3一个季度开出的罚单就超过了2020年全年的3倍以上,达到11.4亿美元。

目前我国对于数据安全、个人信息保护等方面的治理力度大幅加强,已出台和执行相关法律法规。但在相关从业者认知的提升、管理责任的落实、情报的合理使用等方面,尚需要加强和时间的沉淀。

|